Мережа VPN та принцип її роботи

Мережа VPN - загальна назва віртуальних приватних мереж, що створюються поверх інших мереж, які мають менший рівень довіри. VPN-тунель, який створюється між двома вузлами, дозволяє приєднаному клієнту бути повноцінним учасником віддаленої мережі і користуватись її сервісами — внутрішніми сайтами, базами, принтерами, політиками виходу в Інтернет. Безпека передавання інформації через загальнодоступні мережі реалізується за допомогою шифрування, внаслідок чого створюється закритий для сторонніх канал обміну інформацією. Технологія VPN дозволяє об'єднати декілька географічно віддалених мереж (або окремих клієнтів) в єдину мережу з використанням для зв'язку між ними непідконтрольних каналів. Залежно від застосовуваних протоколів і призначення, VPN може бути трьох видів:

- Комутовані мережі. Така мережа VPN пов'язує надомних працівників, мобільних користувачів і навіть невеликі віддалені підрозділи компанії (інтенсивність трафіку яких невисока) з глобальною мережею підприємства і корпоративними обчислювальними ресурсами.

- Інтрамережі. Інтрамережа VPN з'єднує фіксовані підрозділи, філії та домашні офіси в рамках глобальної мережі підприємства.

- Екстрамережі. Така мережа дозволяє обмежений доступ до обчислювальних ресурсів підприємства діловим партнерам (наприклад, постачальникам або клієнтам) з метою спільного використання інформації, що становить спільний інтерес.

Структура VPN

VPN складається з двох частин: «внутрішня» (підконтрольна) мережа, яких може бути кілька, і «зовнішня» мережу, через яку проходить інкапсульоване з'єднання. Можливо також підключення до віртуальної мережі окремого комп'ютера. Підключення віддаленого користувача до VPN проводиться за допомогою сервера доступу, який підключений як до внутрішньої, так і зовнішньої (загальнодоступною) мережі. При підключенні віддаленого користувача (або під час активного з'єднання з іншого захищеною мережею) сервер доступу вимагає проходження процесу ідентифікації, а потім процесу аутентифікації. Після успішного проходження обох процесів віддалений користувач (віддалена мережа) наділяється повноваженнями для роботи в мережі, тобто відбувається процес авторизації.

Регламенти VPN

Для реалізації кожного із зазначених типів мереж VPN використовуються набори відповідних протоколів. Нижче перераховані найбільш популярні протоколи, використовувані для створення мереж VPN.

- Протокол GRE (Generic Routing Encapsulation - загальна інкапсуляція для маршрутизації). Розроблений Cisco тунельний протокол, що забезпечує інкапсуляцію багатьох типів протокольних пакетів в тунелі IP, створює віртуальну двоточкову зв'язок з маршрутизаторами Cisco в віддалених точках IP-мережі.

- Протокол L2F (Layer 2 Forwarding - протокол пересилки рівня 2). Розроблений Cisco тунельний протокол, який дозволяє створити мережу VPDN (Virtual Private Dialup Network - віртуальна приватна коммутируемая мережу) - систему, що забезпечує існування комутованих мереж, що поширюються на віддалені домашні офіси, які здаються при цьому безпосередньою частиною мережі підприємства.

- Протокол РРТР (Point-to-Point Tunneling Protocol - протокол тунелювання двухточечного з'єднання). Розроблений Microsoft мережевий протокол, що забезпечує захищену передачу даних від віддаленого клієнта до приватного сервера підприємства за допомогою створення мережі VPN над IP-мережами. Протокол РРТР підтримує маршрутизацію на вимогу, мультипротокольний обмін і віртуальні приватні мережі у відкритих мережах типу Internet.

- Протокол L2TP (Layer 2 Tunnel Protocol - протокол тунелювання РРР з'єднання рівня 2). Розроблений Cisco і Microsoft тунельний протокол, що дозволяє створювати мережі VPDN.

- Протокол L2TP є розширенням протоколу РРР (Point-to-Point Protocol - протокол передачі від точки до точки), що використовується для мереж VPN, і об'єднує кращі можливості тунельних протоколів РРТР і L2F.

Побудова VPN мережі за допомогою IPSec протоколу

Транспортний режим роботи

У транспортному режимі шифрується лише інформативна частина IP-пакета. Маршрутизація не зачіпається, так як заголовок IP-пакета не змінюється. Транспортний режим, як правило, використовується для встановлення з'єднання між хостами.

IPSec використовується для шифрування всього трафіку між мережами PC0 і Server0 на роутерах 1 і 2

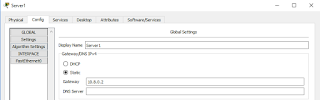

Задаємо IP-адресацію і маску мережі для PC0, Server0 і Server1.

Налаштування Router0:

На вкладці Config вибираємо порт FastEthernet0 / 0 і впісуем ip-адреса і маску.

На вкладці Config вибираємо порт FastEthernet0 / 0 і впісуем ip-адреса і маску.

Таку ж процедуру повторюємо для порту FastEthernet0/1

Настройка Router1:

Активація та створення політик IKE

Задаємо політику IKE з рівнем пріоритету 10

Router(config)#crypto isakmp policy 10

Задаємо алгоритм шифрування повідомлень

Router(config-isakmp)#encryption aes 256

Визначаємо метод аутентифікації сторін із заздалегідь узгодженими ключами

Router(config-isakmp)#authentication pre-share

Вказуємо ідентифікатор групи 5 з 1 536-бітовим ключем шифрування

Router(config-isakmp)#group 5

Межа часу існування асоціації захисту IKE в секундах

Router(config-isakmp)#lifetime 900

Протокол IKE (обмен Internet-ключами) це гібридний протокол, що забезпечує спеціальний сервіс для IPSec, а саме аутентифікація сторон IPSec, узгодження параметрів асоціацій захисту IKE та IPSec, а також вибір ключів для шифрування алгоритмів, що використовуються в рамках IPSec. Протокол IKE опирається на протоколи ISAKMP (Асоціація інтернет-безпеки та протокол управління ключами - протокол управління асоціаціями і ключами захисту в мережі Інтернет) і Oakley, які застосовуються для управління процесом створення та обробки ключів шифрування, що використовуються в перетвореннях IPSec. Протокол IKE також застосовується для формування асоціацій захисту між потенційними сторонами IPSec.

Узгодження загальних ключів

Установка значення загального ключа і ip-адреси віддаленої сторони

Router(config)#crypto isakmp key ourkey address 10.2.0.2

Визначення набору перетворень

Задаємо набір перетворення під ім'ям "50" із зазначенням двох перетворень, що визначають протоколи і алгоритми захисту IPSec

Router(config)#crypto ipsec transform-set 50 ah-sha-hmac esp-3des

Створення та налагодження криптографічного карти

Створюємо крипто-карту під ім'ям ourmap і порядковим номером 10 ipsec-isakmpуказиваем на вимогу використання IKE при створенні асоціацій захисту

Router(config)#crypto map ourmap 10 ipsec-isakmp

Ідентифікуємо IPSec-партнера

Router(config-crypto-map)#set peer 10.2.0.2

Вказуємо час життя створюваних асоціацій

Router(config-crypto-map)#set security-association lifetime seconds 1800

Встановлюємо раніше створений набір перетворень

Router(config-crypto-map)#set transform-set 50

Посилається на список доступу, який визначає вибір трафіку, що підлягає захисту засобами IPSec

Router(config-crypto-map)#match address 101

Router(config)#access-list 101 permit ip 10.0.0.0 0.0.0.255 10.4.0.0 0.0.0.255

Застосування криптографічного карти до інтерфейсу

Router(config-if)#crypto map ourmap

Router(config-if)#no shutdown

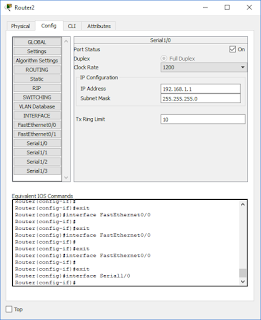

Так само налаштовуємо Router2:

Router(config)#crypto isakmp policy 10

Router(config-isakmp)#encryption aes 256

Router(config-isakmp)#authentication pre-share

Router(config-isakmp)#group 5

Router(config-isakmp)#lifetime 900

Router(config)#crypto isakmp key ourkey address 10.1.0.1

Router(config)#crypto ipsec transform-set 50 ah-sha-hmac esp-3des

Router(config)#crypto map ourmap 10 ipsec-isakmp

Router(config-crypto-map)#set peer 10.3.0.3

Router(config-crypto-map)#set security-association lifetime seconds 1800

Router(config-crypto-map)#set transform-set 50

Router(config-crypto-map)#match address 101

Router(config)#access-list 101 permit ip 10.4.0.0 0.0.0.255 10.0.0.0 0.0.0.255

Router(config-if)#crypto map ourmap